Согласно новым данным, полученным компаниями Cisco Talos и Google Threat Intelligence Group, участники угроз, связанные с Северной Кореей, активизируют свои кибероперации, используя децентрализованные и уклончивые инструменты вредоносного ПО.

Кампании направлены на кражу криптовалют, проникновение в сети и обход контроля безопасности с помощью сложных мошеннических действий по вербовке.

Эволюция техник вредоносного ПО для уклонения

Исследователи компании Talos выявили кампанию, проводимую северокорейской группой Famous Chollima, которая использовала два взаимодополняющих штамма вредоносного ПО: BeaverTail и OtterCookie.

Эти программы, традиционно используемые для кражи учетных данных и утечки информации, эволюционировали и стали включать в себя новые функции и более тесное взаимодействие.

В недавнем инциденте с участием организации в Шри-Ланке злоумышленники обманом заставили соискателя работы установить вредоносный код, замаскированный под техническую оценку.

Хотя сама организация не являлась непосредственной целью, аналитики Cisco Talos заметили модуль для ведения записей с клавиатуры и захвата снимков экрана, связанный с OtterCookie. Этот модуль скрытно записывал нажатия клавиш и захватывал изображения рабочего стола, автоматически передавая их на удаленный командный сервер.

Это наблюдение подчеркивает продолжающееся развитие связанных с Северной Кореей групп угроз и их ориентацию на методы социальной инженерии для компрометации ничего не подозревающих целей.

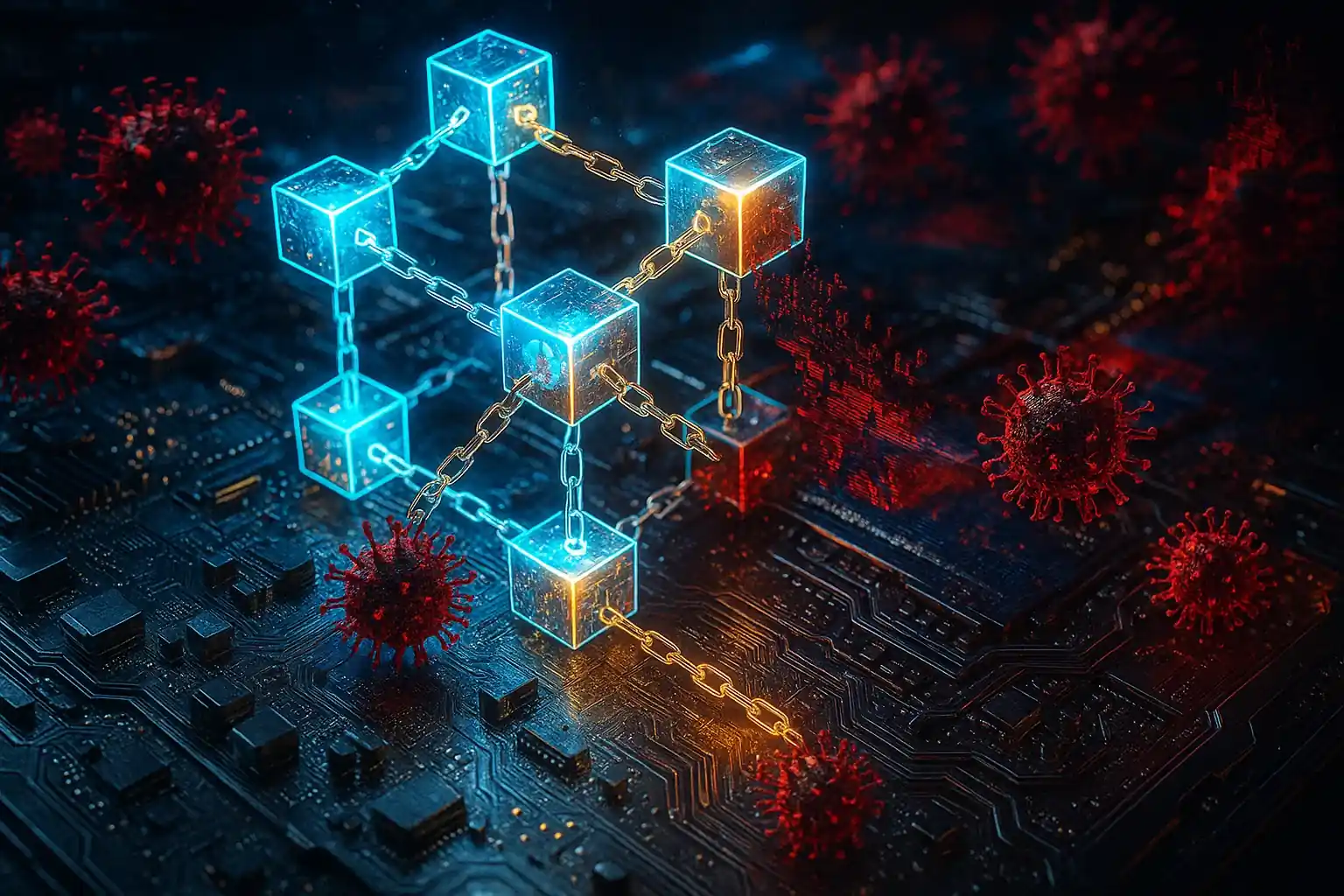

Блокчейн, используемый в качестве командной инфраструктуры

Группа Google Threat Intelligence Group (GTIG) выявила операцию связанного с Северной Кореей агента UNC5342. Группа использовала новую вредоносную программу под названием EtherHiding.

Этот инструмент скрывает вредоносные JavaScript-файлы в публичном блокчейне, превращая его в децентрализованную сеть управления и контроля (C2).

Используя блокчейн, злоумышленники могут удаленно изменять поведение вредоносной программы, не прибегая к помощи традиционных серверов. В результате действия правоохранительных органов становятся гораздо сложнее.

Кроме того, GTIG сообщила, что UNC5342 использовал EtherHiding в кампании социальной инженерии под названием Contagious Interview, ранее выявленной компанией Palo Alto Networks, что свидетельствует о настойчивости угроз, связанных с Северной Кореей.

Цель: профессионалы криптовалютного сектора

По данным исследователей Google, эти кибероперации обычно начинаются с мошеннических объявлений о работе, нацеленных на профессионалов криптовалютного сектора и сектора кибербезопасности.

Жертвам предлагают принять участие в фальшивых аттестациях, в ходе которых их просят загрузить файлы, содержащие вредоносный код.

.Что такое EtherHiding?

- blackorbird (@blackorbird) October 16, 2025

Это новая техника, при которой злоумышленники внедряют вредоносную полезную нагрузку (например, вредоносные программы JADESNOW и INVISIBLEFERRET) в смарт-контракты на публичных блокчейнах (таких как BNB Smart Chain и Ethereum). https://t.co/AyKeSuPyWW pic.twitter.com/we4NV2PTu5

В процессе заражения часто участвуют несколько семейств вредоносных программ, включая JadeSnow, BeaverTail и InvisibleFerret. Вместе эти инструменты позволяют злоумышленникам получать доступ к системам, красть учетные данные и эффективно внедрять программы-вымогатели. Их конечные цели варьируются от шпионажа и финансовых хищений до долгосрочного проникновения в сеть.

Компании Cisco и Google опубликовали индикаторы компрометации (IOCs), чтобы помочь организациям обнаруживать и реагировать на текущие киберугрозы, связанные с Северной Кореей. Исследователи предупреждают, что интеграция блокчейна и модульных вредоносных программ, вероятно, будет и дальше усложнять глобальные усилия по защите кибербезопасности.